Hornetsecurity ist ein führender Anbieter für cloudbasierte E-Mail-Sicherheit, Business Continuity, Compliance, Backup- und Recovery-Lösungen.

Seit über 10 Jahren schützt Hornetsecurity die IT-Infrastruktur, digitale Kommunikation und Daten von Unternehmen jeder Größe. Das Produktportfolio umfasst leistungsstarke Services zum Schutz vor Cyberangriffen, DSGVO-konforme Services wie E-Mail-Archivierung und Signaturen & Disclaimer sowie verlässliche und automatisierbare Backup und Recovery-Lösungen. Das Flaggschiffprodukt ist die marktweit umfangreichste Cloud-Sicherheitslösung für Microsoft 365, die alles in Einem abdeckt. Mehr als 50.000 Kunden und 5.000 Partner weltweit vertrauen Hornetsecurity.

Hornetsecurity

Warum Security-Lösungen anbieten?

Der Cybersecurity-Markt wächst rasant und derzeit ist eine Abnahme dieses Wachstums nicht in Sicht. Stetig verändernde Bedrohungen führen dazu, dass auch die Security-Anbieter ihre Lösungen kontinuierlich an die neue Bedrohungslage anpassen. Anwender müssen die Lösungen aktuell und unter Wartung halten, so dass Ihnen als Partner ein langfristig planbare Aufträge zukommen werden.

Warum Lösungen von Hornetsecurity?

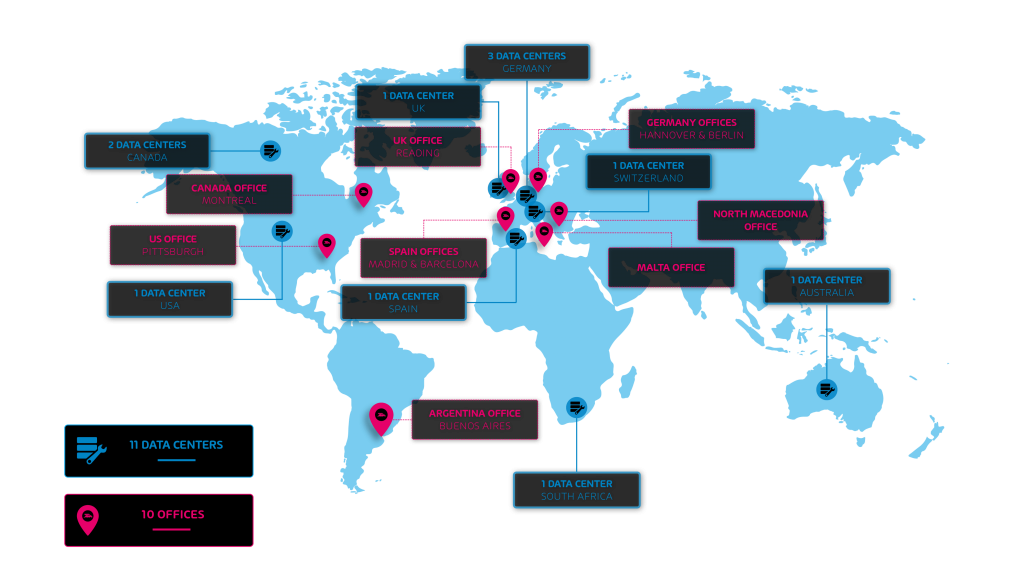

Deutscher Hersteller mit lokalem Rechenzentrum

Hornetsecurity besitzt viele internationale Niederlassungen und Rechenzentren aber es handelt sich um einen deutschen Hersteller und die Daten Ihrer Kunden werden auch in Deutschland gespeichert. Dadurch haben Sie sowohl das Thema DSGVO im Griff und nehmen Ihren Kunden die Angst vor einer Speicherung der Daten im Ausland.

Es winken langfristig attraktive Margen:

Hornetsecurity-Kunden sind überaus zufrieden mit den Services, bleiben Hornetsecurity treu und empfehlen es weiter.

Geringer Aufwand bei der Kundenbetreuung:

Hornetsecurity ermöglicht es, über eine intuitive multimandantenfähige Managementoberfläche alle eigenen Kunden bequem zentral zu betreuen.

Up to date bleiben:

Hornetsecurity bietet seinen Partnern hochwertige Trainings und Schulungen zu Services und verschiedensten Cyber-Themen an.

Partnerschaft mit Vorzügen:

Verschiedene Partnerstufen führen zu einer optimalen Betreuung anhand des gesetzten Fokus.

Wir freuen uns sehr, wenn Sie Hornetsecurity Partner werden möchten und uns als Ihren Distributor wählen. Mit nachfolgendem Link kommen Sie zur Partnerregistrierung direkt auf der Webseite des Herstellers:

https://www.hornetsecurity.com/novastar/

Daneben empfehlen wir Ihnen, sich auch gleich für das Partnerportal zu registrieren. Dort finden Sie Videos, Produktinformationen und weitere Hilfsmittel, um erfolgreicher Hornetsecurity Partner zu werden. Bitte registrieren Sie sich unter folgendem Link:

https://www.hornetsecurity.com/de/partnerportal/

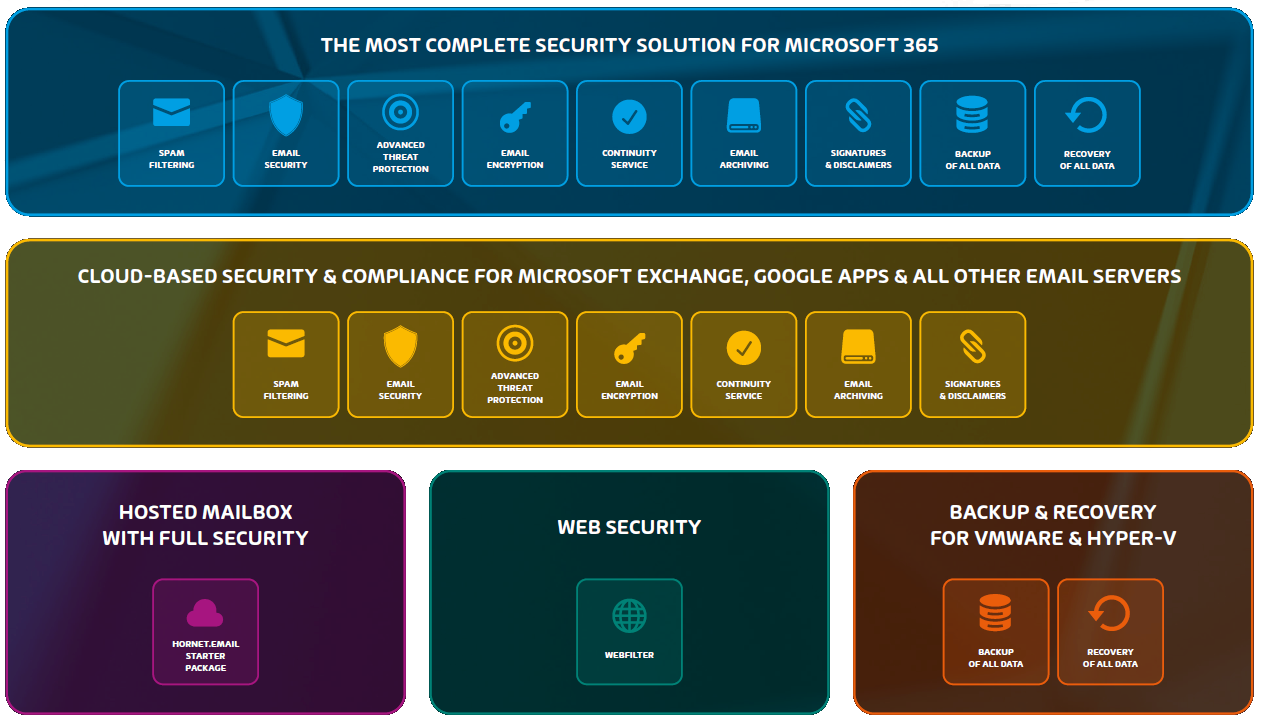

Produktportfolio

Als führender Cloud-Security- und Backup-Anbieter sichert Hornetsecurity die E-Mail-Kommunikation, sorgt für Business Continuity, verhindert Datenverluste und hilft Unternehmen jeder Größe bei der Einhaltung von Vorschriften, damit sie sich auf ihr Geschäft konzentrieren können.

Das preisgekrönte Produktportfolio deckt alle wichtigen Bereiche der E-Mail-Security ab – darunter Spam- und Virenfilter, Schutz vor Phishing und Ransomware, gesetzeskonforme Archivierung und Verschlüsselung – sowie Backup und Recovery für Microsoft 365, Windows-Endpoints und virtuelle Maschinen. Das Flaggschiffprodukt ist die umfassendste Cloud-Sicherheitslösung für Microsoft 365 auf dem Markt. Die Cloudsecurity-Services von Hornetsecurity sind nach einem schnellen Onboarding sofort aktiv und erfordern keine zusätzliche Software, Hardware oder Wartung durch interne IT-Experten. Darüber hinaus zeichnet sich Hornetsecurity durch eine hohe Benutzerfreundlichkeit, eine einfache Administration und ein hohes Maß an Transparenz und Kontrolle aus.

Hornetsecurity’s Services sind flexibel, genauso wie die Wünsche Ihrer Kunden. Mit dem umfassenden Service-Portfolio können Sie schnell und einfach auf unterschiedliche Anforderungen und Bedürfnisse reagieren!

Ob 50 oder 30.000 Mitarbeiter: Die Cloud-Lösungen von Hornetsecurity sind kalkulierbar und vor allem skalierbar und das immer mit einer attraktiven Marge!

Maßgeschneiderte Services: Die 365 Total Protection-Suite ist speziell für Microsoft 365 entwickelt und lässt sich nahtlos integrieren.

DSGVO und GOBD-konform in jeder Hinsicht: Von der revisionssicheren E-Mail-Archivierung, Verschlüsselung bis hin zu einheitlichen und rechtskonformen Signaturen und Disclaimern.

Die Datensicherheit unserer Kunden ist unsere oberste Priorität! Deshalb werden alle Daten weltweit in sicheren, redundanten Datenzentren gespeichert.

IT-Sicherheit leicht gemacht: Die full-managed Cloud-Services werden das ganze Jahr 24/7 von Hornetsecurity betreut. So können sich Ihre Kunden auf ihr Kerngeschäft konzentrieren.

Partnerprogramme sind sowohl für Multimandantenfähigkeit als auch für Projektgeschäfte ausgelegt

Ausgewählte Einzellösungen

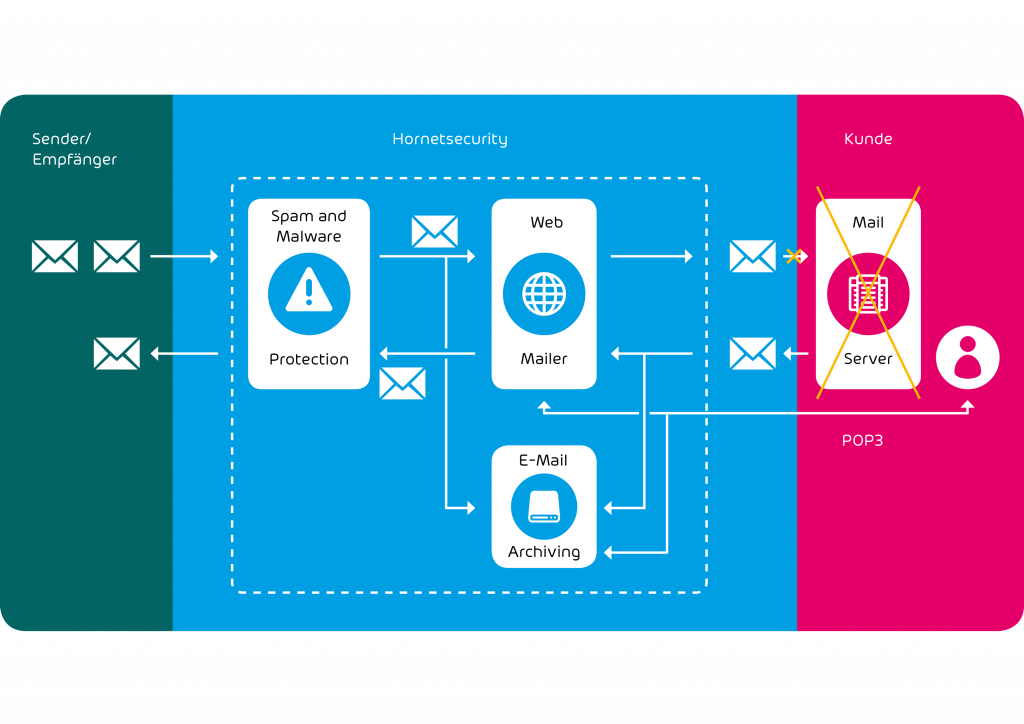

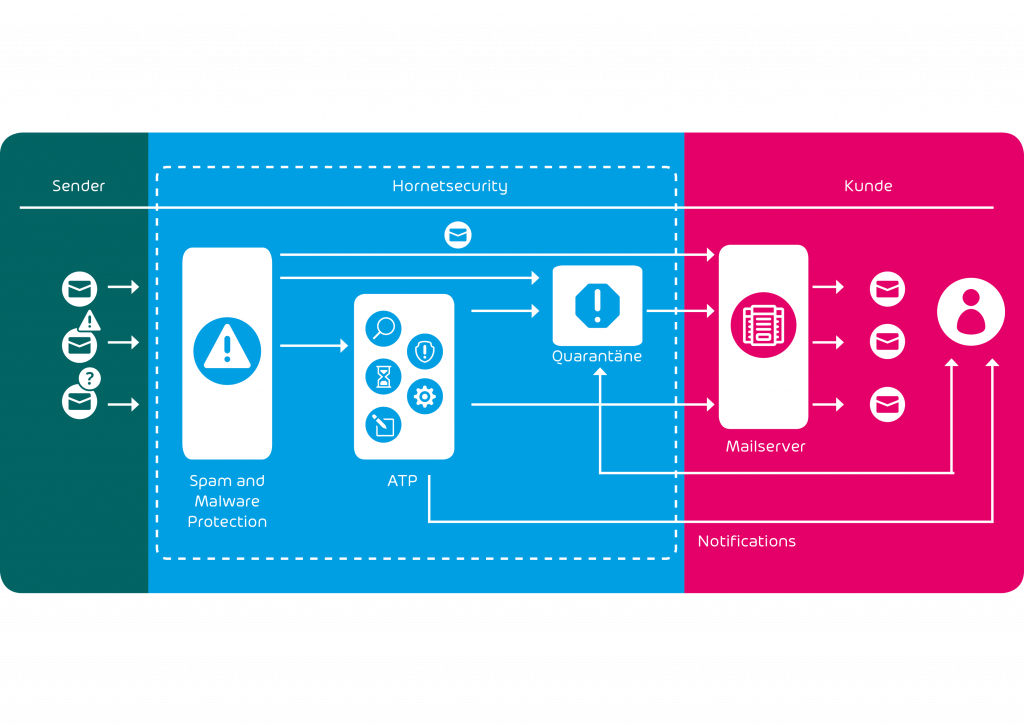

Hornetsecurity bietet Ihnen die Möglichkeit, Ihr Sicherheitskonzept baukastenartig zusammenzustellen. Basis dabei ist die Spam und Malware Protection. Darauf aufbauend können Sie Advanced Threat Protection, Email Encryption, Archiving, Continuity Service oder Signature and Disclaimer buchen.

EInzellösungen

Schaubild

Schützen Sie das Unternehmen mit ATP vor gezielten und individuellen Angriffen ab der ersten Schad-Mail. Hochinnovative forensische Analyse-Engines sorgen dafür, dass Attacken sofort unterbunden werden. Gleichzeitig liefert die Lösung detaillierte Informationen über die Angriffe auf das Unternehmen.

Fraud Schutzmechanismen

- Analyse von Fraud E-Mails auf Inhalts- sowie Metaebene

- Analyse von SMTP Transportdaten in Kontext mit Führungsstruktur eines Unternehmens

- Anfragen nach Geldmitteln/kritischen Informationen nur aus unternehmensinternen Quellen gestattet

- Externe E-Mails – mit als Geschäftsführer vorgetäuschten Absendern – werden blockiert.

Ransomware Schutzmechanismen

- ATP Sandbox greift beim Überprüfen von E-Mail Anhängen auf Threat Intelligence Datenbanken zu

- Gespeicherte Indicators of Compromise (IoC) werden mithilfe von über 50 auf dem Markt erhältlichen Anti- Virus Engines klassifiziert

- Anreicherung der Analysen mit Informationen zu bereits bekannten Hashsummen (z.B. von schadhaften Anhängen oder IP Adressen, die im Kontext mit bösartigen Instanzen stehen)

- Nur ca. 5 % der IoCs zu neuartigen Ransomware Kampagnen wurden im Jahr 2018 von herkömmlichen Anti-Virus Engines bei Ersterscheinung einer Ransomware negativ bewertet.

- Real Time Alarmierung: Benachrichtigung der IT-Sicherheitsteams in Echtzeit über akute Angriffe auf das Unternehmen. Enthält detaillierte Informationen über Art und Umfang des Angriffes.

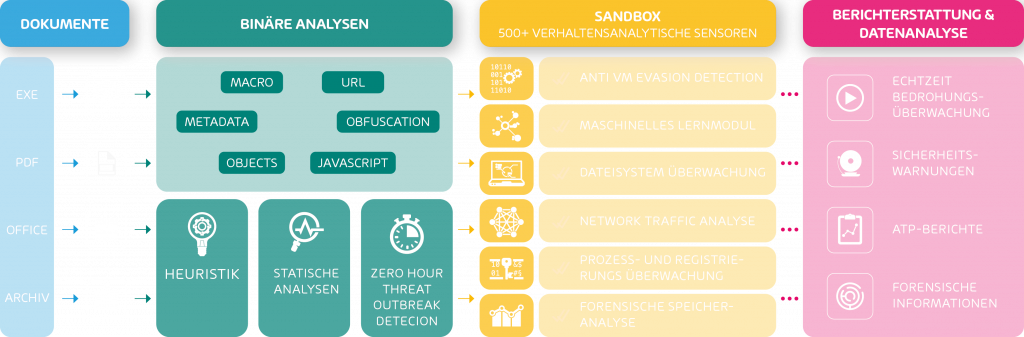

Funktionen der ATP

Schaubild

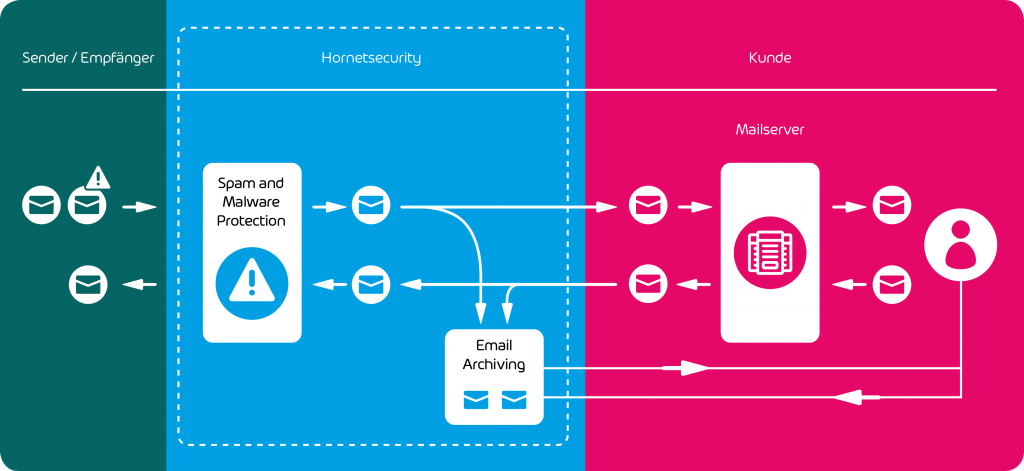

Sorgen Sie für eine langfristige, unveränderliche sowie sichere Aufbewahrung von wichtigen Unternehmensinformationen, Daten und Dateien.

Laut der GoBD müssen geschäftliche E-Mails über eine bestimmte Aufbewahrungsfrist archiviert werden und für zuständige Behörden einsehbar sein. Auch um später noch einmal auf wichtige Informationen zurückzugreifen, ist die sichere und zuverlässige Speicherung unerlässlich. Archiving sorgt für eine rechtskonforme, vollautomatische und revisionssichere E-Mail-Archivierung.

UMFASSENDE FUNKTIONEN FÜR DIE SICHERE UND RECHTSKONFORME E-MAIL-SPEICHERUNG:

Verschlüsselung des Übertragungswegs zwischen Archiv und Mailserver per TLS: Soweit vom Mailserver unterstützt, erfolgt die Verschlüsselung der Daten über TLS während des Transportweges, um vor Veränderungen der Inhalte und angehängten Dateien zu schützen.

Automatische Archivierung, unverändert und unveränderbar: Gemäß der revisionssicheren Archivierung werden alle ein- und ausgehenden E-Mails automatisch und in ihrer originalen Form direkt beim Eintreffen und Versand in den Rechenzentren von Hornetsecurity gespeichert.

Ausschluss einzelner Nutzer von der Archivierung: Zur Einhaltung von Datenschutzrichtlinien kann beispielsweise der Betriebsrat von der automatischen E-Mail-Archivierung ausgeschlossen werden.

Aufbewahrungsfristen regulieren: Konfigurieren Sie die Archivierungsdauer zwischen 6 Monaten bis zu 30 Jahre zur Einhaltung der Datenschutzvorgaben für unterschiedliche Bereiche.

Umfangreiche Volltextsuche nach zahlreichen Kriterien: Durch einzelne Suchkriterien wie Datum, Absender, Empfänger & Betreff können Suchparameter eingegrenzt und gesuchte Nachrichten detailliert ermittelt und schneller gefunden werden.

Audit-Log/Audit-Trail: Protokollführung über alle Zugriffe auf das E-Mail-Archiv. Dieses enthält u.a. Loginnamen und IP-Adresse des Users und kann nicht bearbeitet oder gelöscht werden. Der Audit-Log ist jederzeit für Administratoren einsehbar.

Audit-Zugang mit 4-Augen-Prinzip: Durch den Archiv-Zugriff über den Revisionszugang wird dem Revisor ein zeitlich begrenzter Zugriff gewährt. Dem Administrator steht nach Abschluss der Prüfung das Revisionslog zur Verfügung, in dem er einsehen kann, welche Daten betrachtet wurden.

Abruf und Wiederherstellung archivierter E-Mails: Werden E-Mails eines Benutzers versehentlich auf dem Mailserver gelöscht, lassen sie sich aus dem Archiv heraus wieder zustellen.

Markierung von privaten E-Mails durch Benutzer: Schutz von persönlichen E-Mails vor Zugriff durch Revisor; dieser kann lediglich den Betreff sehen.

Archivierung interner E-Mails (optional): Interne archivierte E-Mails sind ab dem Archivierungszeitpunkt revisionssicher gespeichert und wie ein- und ausgehende E-Mails durchsuch- und abrufbar.

Kein Zugriff auf Inhalte für Administratoren: Administratoren haben keinen Zugriff auf die archivierten Benutzer-E-Mails.

Nacharchivierung älterer E-Mails durch Importfunktion: E-Mails und deren Anhänge lassen sich aus anderen Datenbanken in das E-Mail-Archiv von Hornetsecurity importieren, egal, ob in .pst- oder Outlook-Format.

Unicode-Fähigkeit: E-Mails werden im Originalformat gespeichert, die Kodierung spielt dabei keine Rolle. Dies gilt sowohl für verschiedene Sprachen und Zeichen als auch für verschlüsselte Nachrichten.

Eindeutige Zuordnung von Archiven bei geänderter Mailadresse: Hat ein Benutzer eine neue E-Mail-Adresse, lassen sich archivierte Nachrichten der neuen Adresse zuordnen, so dass der Benutzer auch weiterhin auf die Daten zugreifen kann.

Export archivierter Daten jederzeit möglich: Das gesamte E-Mail-Archiv lässt sich jederzeit und unkompliziert exportieren. Stellvertreter-Regelung: Ein Benutzer kann einem anderen Benutzer den Zugriff auf sein E-Mail-Archiv ermöglichen.

25 GB Speicherplatz je Benutzer inklusive: Jedem Benutzer steht eine Archivgröße von 25 GB zur Verfügung, die für den gesamten Archivierungszeitraum gültig ist. Tatsächlich genutztes Archivvolumen wird über alle Nutzer eines Kunden gemittelt.

Schaubild

Hochverfügbarkeit des E-Mail-Verkehrs für eine ausfallsichere und reibungslose Unternehmenskommunikation.

Als Hauptkommunikationskanal für den Austausch von Daten und Informationen ist das reibungslose Funktionieren der E-Mail-Kommunikation unabdingbar. Kommt es zu einem Ausfall der unternehmenseigenen Mailserver sorgt der Continuity Service in Sekundenschnelle für die kontinuierliche Verfügbarkeit des E-Mail-Verkehrs.

ZUVERLÄSSIGE FEATURES FÜR EINEN REIBUNGSLOSEN E-MAIL-VERKEHR

Automatische Aktivierung: Bei Ausfall des Mailservers erfolgt unverzüglich die automatische Aktivierung des Continuity Service. Die Zustellung der E-Mails erfolgt ohne Unterbrechung auf alternativem Wege (POP3/IMAP-Postfach oder Webmail-Zugang).

Kontinuierlicher Zugriff auf E-Mails mit Webmailer: Nicht zustellbare E-Mails werden über ein Webmail-Frontend bereitgestellt, über das sich E-Mails weiterhin bearbeiten und versenden lassen.

POP3-Postfach: Sämtliche E-Mails stehen auch bei Ausfall der internen E-Mail-Infrastruktur über ein alternatives Postfach zur Verfügung. Zugang zum POP3-Postfach erfolgt per E-Mail Client.

Backup des Mailverkehrs: Sollten E-Mails versehentlich gelöscht werden oder durch einen Ausfall des Mailservers des Unternehmens verloren gehen, steht automatisch ein Backup des Mailverkehrs für 90 Tage zur Verfügung.

Automatischer E-Mail-Datenabgleich: Ist der Kundenmailserver wieder erreichbar, gleicht der Continuity Service automatisch die vorliegenden Maildaten mit denen des Mailservers ab und ergänzt gegebenenfalls die fehlenden E-Mails.

Anzeige bereits zugestellter E-Mails: Benutzer und Administratoren können im Control Panel einsehen, welche E-Mails nach der Wiederherstellung der Kundenmailserver bereits zugestellt wurden.

Garantierte Server-Verfügbarkeit von 99,9 Prozent: Hornetsecurity garantiert seinen Kunden eine Verfügbarkeit seines Continuity Service von 99,9 Prozent.

Selektive Service-Bereitstellung: Der Continuity Service ist auch für einzelne E-Mail-Adressen aktivierbar.

365 Total Protection Lösungen

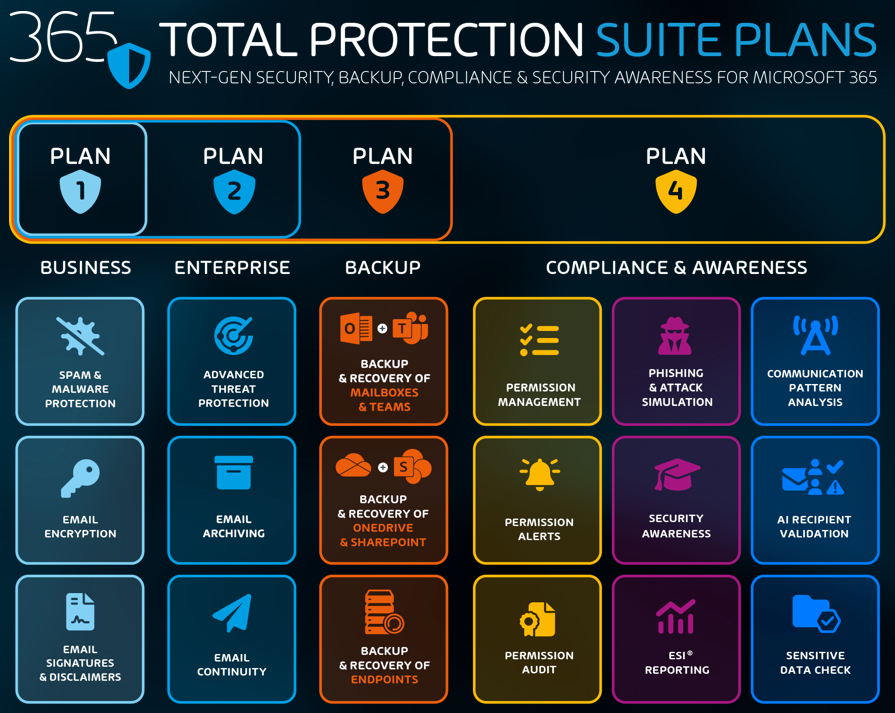

Für O365 Kunden bietet Hornetsecurity je nach Anforderungen vier verschiedene 365 Total Protection Lösungen an.

Mit 365 Total Protection Business erhalten Sie eine übergreifende Security Lösung mit vielseitigen Features, die E-Mail- und Datensicherheit in Microsoft 365 gewährleisten. Die Enterprise Version deckt mit Advanced Features die rechtssichere E-Mail-Archivierung ab und bietet mit dem Einsatz KI-basierender Analysemechanismen intelligenten Schutz vor Advanced Persistent Threats. Bei der Enterprise Backup Variante kommen zusätzlich noch Backup für Mailbox, OneDrive, Sharepoint und Endpoint hinzu. Bei Plan 4 erhalten Sie zusätzlich Lösungen im Bereich Compliance, Berechtigungsmanagement und Security Awareness.

Wenn Sie das Produkt 30 Tage selbst testen möchten, können Sie dies mit folgendem Link durchführen:

https://cp.hornetsecurity.com/external_onboarding/ec4f02d7-cfad-4211-b287-7c6570146d44/?bundle=TP4

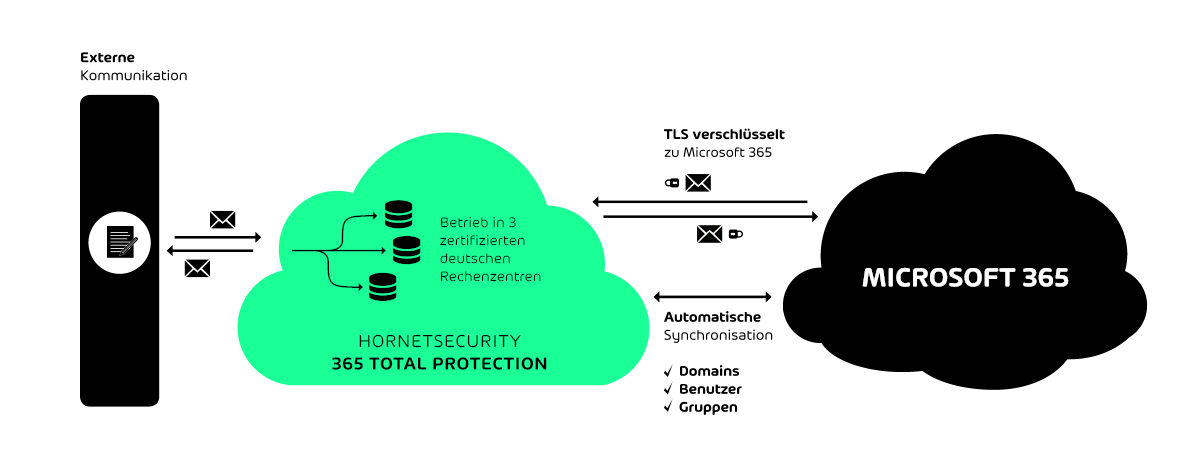

Einbindung der Total Protection

Alle Aspekte der Security Administration lassen sich mit 365 Total Protection denkbar einfach abwickeln – ohne Aufwand für Wartung oder Updates. In Sekundenschnelle lassen sich bestehende Benutzer verwalten oder neu einrichten.

Funktionen im Überblick

| 365 Total Protection Business | Beschreibung |

| E-Mail Live Tracking | Überwachung des gesamten E-Mail-Verkehrs in Echtzeit und Definition von Filter- und Zustelloptionen |

| Infomail Handling | Verhinderung der direkten Zustellung von E-Mails, die als Newsletter und Infomails klassifiziert wurden |

| Content Control | Schutz vor dem Eindringen oder dem Versand unerlaubter Dateianhänge gemäß Firmen-Policy |

| Compliance Filter | Erweiterter Filter zur automatischen Überprüfung des E-Mail-Verkehrs nach selbstdefinierten Filterregeln |

| Threat Defense | Mehrstufige Filtersysteme und Tiefenanalyse zur sofortigen Erkennung und Abwehr neuartiger Bedrohungen und Angriffe |

| Outlook Black & Whitelisting | Schnittstelle zur zentralen Steuerung aus Outlook heraus |

| Userbased Individual Signatures | Zentrale Kontrolle über unternehmensweit einheitliche E-Mail-Signaturen; automatischer Abgleich von Kontakt-Datensätzen durch Active Directory Integration |

| 1-Click Intelligent Ads | Einrichtung automatisch eingebundener Werbebanner oder Verlinkungen in der E-Mail-Signatur zur externen Unternehmenskommunikation; Gruppenbasierte Zuordnung möglich |

| Company Disclaimer | Automatische Einbindung einheitlicher und rechtskonformer Company Disclaimer in jeder ausgehenden E-Mail; Gruppenbasierte Zuordnung möglich |

| Global S/MIME & PGP Encryption | Starke Verschlüsselungslösung zur Sicherung der E-Mail-Kommunikation vor unbefugter Veränderung oder Einsicht durch Dritte; Schutz firmeninterner und sensibler Inhalte vor Ausspähung |

| Secure Cipher Policy Control | Zentrales Trustchain-Management; Individuelle Definition verwendeter Sicherheitskriterien der E-Mail-Kommunikation |

| Secure Websafe | Sicherung der vertraulichen E-Mail-Kommunikation mit Kommunikationspartnern, die keine Verschlüsselungstechnologie einsetzen |

| Single Sign On | 365 Total Protection bietet eine sichere und vor allem einfache Authentifizierung mit Single Sign On in Microsoft-Programmen. |

| zusätzlich in 365 Total Protection Enterprise | |

| E-Mail-Archivierung | Automatisierte, rechtskonforme und revisionssichere E-Mail-Archivierung unmittelbar beim Empfang und Versand von E-Mails |

| 10-Year E-Mail Retention | Einfachster und rechtssicherer Zugriff auf Archivdaten im Rahmen rechtlicher Aufbewahrungsfristen |

| eDiscovery | Umfangreiche Volltextsuche mit zahlreichen Filterfunktionen zum präzisen Auffinden gesuchter Daten in Sekundenschnelle |

| Forensic Analyses | Forensische Analysemechanismen, -algorithmen und KI-basierte Erkennungsmechanismen zur effektiven Abwehr ausgeklügelter Bedrohungen |

| ATP-Sandboxing | Schutz vor gezielten Angriffen und Blended Attacks durch dynamische Analysen |

| URL Malware Control | Absicherung aller Internetaufrufe aus der E-Mail-Kommunikation heraus; Analyse und Absicherung von Downloads |

| QR Code Analyzer | Der QR Code Analyzer scannt die QR-Codes in Sekundenbruchteilen und kann verschiedene Codetypen, einschließlich URLs und Texte, analysieren. Er unterstützt alle gängigen Bildtypen wie GIF, JPEG, PNG und BMP. |

| Realtime Threat Report | Übersicht des Company Security Management; Erfassung übergreifender Informationen (Threat Reporting, versuchte Angriffe inkl. Angriffstyp und -vektor) auf einen Blick |

| Malware Ex-Post-Alert | Benachrichtigung bei nachträglich als schädlich eingestuften E-Mails inkl. detaillierter Auswertung |

| Malware Ex-Post Deletion | Unmittelbare Handlungsfähigkeit bei nachträglich als schädlich eingestuften E-Mails |

| Email Continuity Service | Der Email Continuity Service sichert Ihr E-Mail-System wirksam vor Ausfällen ab. |

| zusätzlich in 365 Total Protection Enterprise Backup | |

| Backup | Automatisierte Backups für E-Mail-Postfächer, Teams, OneDrive und SharePoint: Die M365-Daten werden mehrmals täglich automatisch gesichert. Manuelle Backups sind ebenfalls jederzeit möglich. |

| Restore | Wiederherstellung von M365-Postfächern, Teams-Chats, OneDrive und SharePoint: Es steht eine breite Auswahl an vollständigen und granularen Wiederherstellungsoptionen zur Verfügung. |

| Endpoint | Windows-basierte EndPoint-Backups und Wiederherstellung: Jeder beliebige EndPoint, ob im Büro oder irgendwo auf der Welt, kann ohne VPN gesichert werden. |

| Account Activity Audit | Überprüfen Sie eine Reihe von Vorgängen, wie z. B. die Aktivierung oder Deaktivierung von Postfächern, Teams, OneDrive- und SharePoint-Backups durch die Benutzer sowie ihre Aktivitäten beim Durchsuchen von Daten und ihre Wiederherstellungsanfragen. |

| Neu in Plan 4 – Compliance and Awareness | |

| Permission Management | Die Verwaltung von Berechtigungen in Microsoft 365 kann komplex und riskant sein. Unser benutzerfreundlicher GRC-Service (Governance, Risk and Compliance) ermöglicht die mühelose Verwaltung von Microsoft 365-Berechtigungen, das Durchsetzen von Compliance-Richtlinien und die Überwachung von Verstößen. |

| Security Awareness Service | Security Awareness Service schult Ihre Mitarbeiter durch realistische Spear-Phishing-Simulationen und KI-gestütztes E-Training, wodurch das Bewusstsein für Cybersicherheitsrisiken und -bedrohungen geschärft wird. Sie lernen effektiv, wie sie sich und Ihr Unternehmen schützen können. Vollständig automatisiert und einfach zu bedienen. |

| AI Recipient Validation | AI Recipient Validation schützt vor Sicherheitsverletzungen, Datenverlust und dem Versenden von E-Mails an falsche Empfänger. |

Im Jahr 2021 wurde Altaro von Hornetsecurity übernommen und wird seither konsequent in das Hornetsecurity Portfolio integriert.

Altaro Produktübersicht

HORNETSECURITY VM BACKUP BY ALTARO

Einfaches Sichern und Wiederherstellen Ihrer Unternehmensdaten:

jederzeit, schnell und mit enormen Speicherplatzeinsparungen

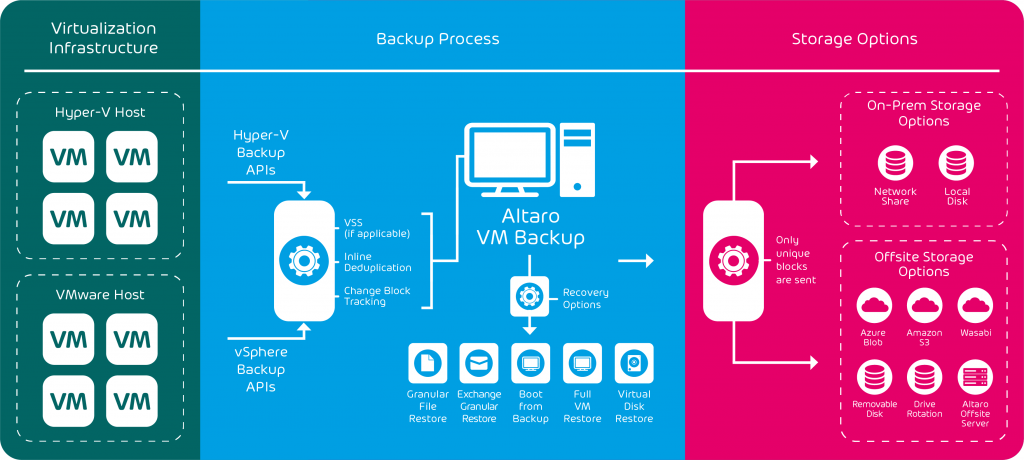

Hornetsecurity VM Backup by Altaro ist eine leistungsstarke, zuverlässige und einfach zu bedienende Backup- und Replikationslösung für virtuelle Maschinen (VMs) von Microsoft Hyper-V und VMware sowie physische Windows-Server zum Schutz vor Datenverlust in Unternehmen. Der preisgekrönte Service umfasst zuverlässige, effiziente sowie skalierbare Funktionalitäten.

Key Facts:

Benutzerfreundlich – Schnell – enorme Speicherplatzeinsparungen

Reduzieren Sie Ausfallzeiten und Datenverlust: Dank Continuous Data Protection (CDP) und der WAN-optimierten Replikation sind Ihre Backup-Dateien bei einem Server-Ausfall in nur wenigen Minuten verfügbar und Sie können normal weiterarbeiten. Durch die branchenweit einzigartige Augmented Inline Deduplication sparen Sie zudem enorm an Speicherbedarf Ihrer Backups ein und reduzieren unnötige Kosten.

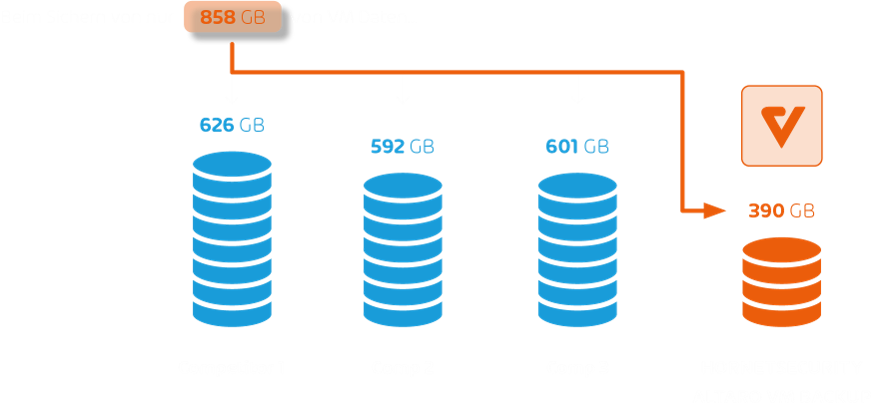

Abb. 1: Im Vergleich zu anderen Anbietern ist die Augmented Inline Deduplication die beste in der Branche und erzeugt die kleinste Backup-Größe

Zu den wichtigsten Funktionen gehören:

Höchste Speicherplatzeinsparungen der Branche – Augmented Inline Deduplication bedeutet, dass gleiche Daten nur EINMAL an den Backup- oder Offsite-Speicherort übertragen werden. Im Gegensatz zu anderen branchenüblichen Lösungen übernimmt der Service keinen Nachbearbeitungsprozess, so dass sichergestellt ist, dass nur geänderte Daten direkt an das Backup-Repository des Kunden gesendet werden (anstatt die identischen Daten nach der Übertragung zu entfernen).

Nahtlose Cloud-Sicherung auf Microsoft Azure, Amazon S3 oder Wasabi: Benutzer können einfach ihre Kontodaten eingeben und ihre Offsite-Backup-Kopien bei dem Anbieter ihrer Wahl speichern. Auf diese Weise können Kunden problemlos eine Sicherungskopie ihrer Daten direkt auf Azure, S3 oder Wasabi sowie auf eine lokale Festplatte, einen Netzwerkpfad oder einen Hornetsecurity Altaro Offsite Server erstellen.

Continuous Data Protection (CDP): Continuous Data Protection (CDP) ermöglicht es Anwendern, virtuelle Windows-Maschinen (VMs) alle 5 Minuten zu sichern, um sicherzustellen, dass im Falle eines Datenverlusts, nur wenige Minuten an Daten verloren sind. Diese drastische Reduzierung von Zeiträumen von möglichen Datenverlusten, spart Unternehmen Zeit, Geld und minimiert den Ärger.

WAN-optimierte Replikation: Anwender können, im Falle eines Ausfalls, in kürzester Zeit ein Backup erstellen und weiterarbeiten. Die Replikation ermöglicht es Administratoren, laufende Änderungen an ihren VMs auf einen entfernten Standort zu replizieren und nahtlos mit diesen VMs weiterzuarbeiten.

Verschiedene Wiederherstellungsoptionen: Granulare Wiederherstellungsoptionen (Granular Restore) werden für ganze VMs, einzelne Dateien oder E-Mails unterstützt und ermöglichen das Wiederherstellen von Dateien mit nur wenigen Klicks. Es ist auch möglich, eine oder mehrere VMs auf einem anderen Host und aus mehreren Zeitpunkten aus wiederherzustellen. Fast OnePass Restore und die Wiederherstellung als Klon werden ebenfalls unterstützt.

Boot from Backup: Anwender können jede VM-Version direkt vom Speicherort des Backups booten, ohne die Integrität des Backups zu beeinträchtigen.

Backup Health Monitor: Der Backup Health Monitor überwacht proaktiv den Zustand des Backup-Speichers des Kunden, um etwaige Integritätsprobleme mit den Backup-Daten zu erkennen. Sobald ein Problem auftritt, wird versucht, dieses automatisch zu beheben, indem die betroffenen Daten beim nächsten Backup erneut gesichert werden.

Abb. 2: Schematische Darstellung verschiedener Möglichkeiten von VM Backup

365 TOTAL BACKUP

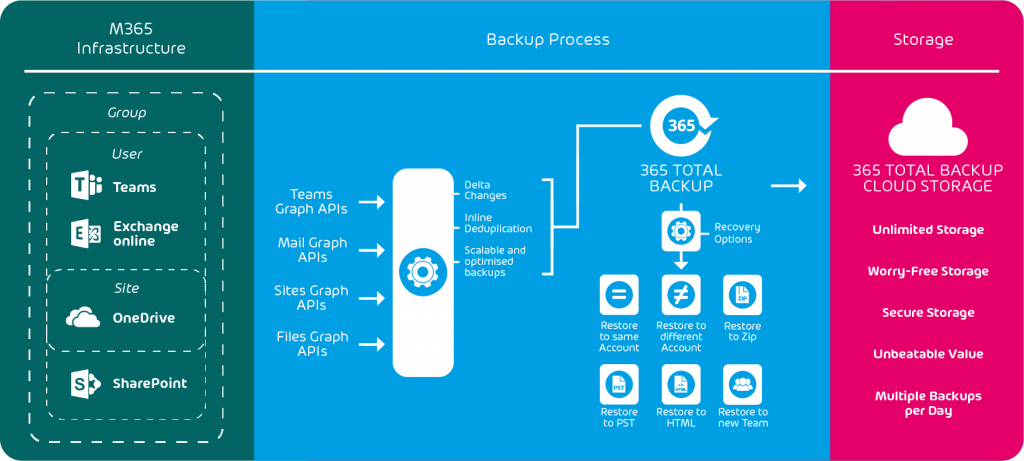

365 Total Backup ist einzigartig unter den M365-Backup-Lösungen: Neben der Sicherung von E-Mails, Teams, OneDrive und SharePoint ermöglicht es zusätzlich die Sicherung von Dateien auf Windows-basierten Endpoints.

Hornetsecurity 365 Total Backup ist eine zuverlässige, intuitive und einfach zu verwaltende Backup- und Recovery-Lösung für Microsoft 365-Mailboxen, OneDrive-Konten für Unternehmen, SharePoint-Dokumentenbibliotheken, Teams-Chats und Endpoints.

Key Facts:

| Sichern und Wiederherstellen aller Microsoft 365-Daten |

Einfache Konfiguration und multimandantenfähige Verwaltung |

Automatisiert und benutzerfreundlich |

Warum muss ich meine Daten bei Microsoft 365 sichern?

Microsoft 365 dient für Millionen Business-Kunden als zentrale Produktivitätsplattform, über die sensible Daten ausgetauscht werden. Sollte es jedoch durch Systemausfälle oder Cyberangriffe zum Verlust wichtiger Unternehmensinformationen kommen, bietet Microsoft keine nativen Optionen zur Sicherung und Wiederherstellung. 365 Total Backup sichert automatisch alle Microsoft 365-Daten Ihres Unternehmens – inklusive einfacher Verwaltung und Wiederherstellung.

Mit 365 Total Backup profitieren Sie von einer umfassenden Backup- und Recovery-Lösung für Microsoft 365-Postfächer, Teams Chats, OneDrive für Business-Konten, SharePoint-Dokumentenbibliotheken und Endpoints (Endgeräte wie Laptop, Desktop etc.). Dank der einfachen Konfiguration können Sie alle Microsoft 365-Daten Ihres Unternehmens problemlos sichern, verwalten und wiederherstellen – einfach und automatisiert.

Zu den wichtigsten Funktionen gehören:

Multi-Tenancy: Über eine webbasierte Multi-Tenant-Konsole lassen sich alle Microsoft 365 Unternehmens- und Windows-Endpoint-Backups überwachen und verwalten. Dabei sind pro Organisation individuelle Einstellungen wählbar.

Intiuitives Backup-Dashboard: Dank des benutzerfreundlichen Dashboards können alle Sicherungs- und Wiederherstellungsaktivitäten überblickt werden. Auch der Status aktueller Backupvorgänge und Verläufe der letzten Wiederherstellung können eingesehen werden. Zudem sind entsprechende E-Mail-Benachrichtigungen konfigurierbar, die User über die Backup-Zustände aktiv informieren.

Egal ob vor Ort oder von unterwegs: Die Verzeichnisse von User-Endpoints können ortsunabhängig und ohne VPN-Verbindung gesichert werden.

Gruppenbasierte Endpoint Backup Policies: Für verschiedene Endpoint-Gruppen können individuelle Einstellungen und Richtlinien für Backup-Verzeichnisse, Cloud-Speicher, Häufigkeit und Aufbewahrung definiert werden.

Automatisierte Backups: Die Microsoft 365-Backups erfolgen vollständig automatisiert und können mehrmals täglich durchgeführt werden. Für Endpoints lassen sich Sicherungen in Intervallen von 1 bis 24 Stunden festlegen.

Automatische Erkennung neuer Benutzer: 365 Total Backup erkennt automatisch neu erstellte Benutzer, Gruppen und Sharepoints und berücksichtigt sie bei künftigen Sicherungsvorgängen, ohne dass das aktive Eingreifen Ihrerseits notwendig wird.

M365 Versionierung und Wiederherstellung: Jede Version der Datei, Konversation oder Mailbox, die im Backup vorhanden ist, kann jederzeit wiederhergestellt werden.

Vielfältige Wiederherstellungsoptionen: Microsoft 365-Postfächer, Teams-Chats, OneDrive-Konten und Sharepoints können auf unterschiedliche Arten wiederhergestellt werden: auf das ursprüngliche Konto, ein neues Konto des Kunden, als Zip-Archiv heruntergeladen werden oder als PST exportiert werden.

Granulare Wiederherstellung von Dateien oder E-Mail-Elementen: Dank der erweiterten Suchfunktion lassen sich einzelne Dateien für die Wiederherstellung für OneDrive-Konten, SharePoints und Endpoints auswählen.

Account Activity Audit: Überprüfen Sie verschiedene Benutzeraktionen, z. B. das Aktivieren oder Deaktivieren von Postfächern, Teams, OneDrive- und SharePoint-Backups, das Durchsuchen von Daten und ihre Wiederherstellungsanfragen. Bei Bedarf können Sie Ihr Audit auch exportieren.

Eine Übersicht, welche Features von Office365 gesichert werden können, finden Sie unter folgendem Link:

What Office365 features do you support backing up? – Hornetsecurity Support Center (altaro.com)